Datenpannen beziehungsweise Datenlecks bei großen Firmen oder Webseiten sind mittlerweile fast alltäglich geworden. Zu den prominentesten Opfern in der näheren Vergangenheit zählen DomainFactory, LinkedIn, Dropbox, Yahoo oder auch die Deutsche Post.

Die Webseite haveibeenpwned.com des australischen Sicherheitsexperten Troy Hunt, welche Datenlecks aufbereitet und registrierte Nutzer über die Kompromitierung der eigenen Benutzerkonten informiert, listet mittlerweile über 5,2 Milliarden geknackte Nuteraccounts von mittlerweile fast 300 Webseiten. Gerade im Zuge der DSGVO sind Datenlecks für Unternehmen sehr kritisch geworden.

Doch wie kann es sein, das immer wieder neue Datenlecks auftauchen? Man könnte meinen, das dafür kompliziert Sicherheitslücken oder umfangreiche Hacks nötig sind, aber in Wirklichkeit ist es oft viel einfacher…

Was man nicht sieht, kann trotzdem da sein…

Ein etwas größeres Datenleck aus dem letzten Jahr traf u.a. die Deutsche Post. Hier kam eine Datenbank mit ca. 200.000 Umzugsmitteilungen abhanden. Hierfür war jedoch kein komplizierter Hack nötig, um an die Datenbank zu gelangen. Die Daten lagen einfach – für jeden abrufbar – auf einem Webserver der Deutschen Post. Um die Daten herunterzuladen musste lediglich eine bestimmte Datei über die URL aufgerufen werden.

Um Dateien, die nicht auf der Webseite verlinkt sind, zu finden, wird eine Technik namens Forced-Browsing verwendet. Hierbei werden manuell oder automatisiert verschiedene URLs und Pfade ausprobiert, um so versteckte Dateien zu finden. Diese Technik hilft auch uns regelmäßig bei Penetrationstests, also dem gezielten Aufdecken von Schwachstellen, Dateien mit sensiblen Informationen zu finden.

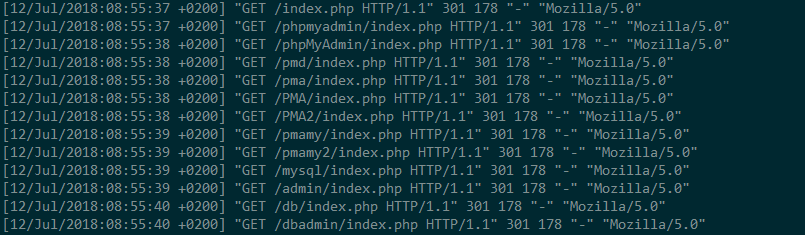

Ein Blick in die Zugriffsprotokollen der meisten aus dem Internet erreichbaren Webserver zeigt so z.B. massenweise Scans nach Dateien oder Login-Seiten mit sensiblem Inhalt.

Alles nur gecloud…

Auch die massentaugliche Einführung von Cloud-Diensten durch Amazon und Microsoft, hat einen Anstieg der Anfälligkeit für Datenlecks zur Folge. Amazon S3 (Simple Storage Service) ist ein Dienst, der die Speicherung und den Zugriff von großen Datenmengen ermöglicht. Der Zugriff auf diese sogenannten Buckets erfolgt über HTTP bzw. HTTPS und ist in der Regel nur autorisierten Nutzern möglich, d.h ohne Nutzername und Passwort ist kein Zugriff möglich.

Allerdings passiert es häufig, das der Zugriff (versehentlich) auch für unautorisierte Nutzer freigegeben ist. Seit kurzem gibt sogar eine Suchmaschine, die das Suchen nach Dateien in vielen offenen Amazon-S3-Buckets ermöglicht. Neben vielen uninteressanten Dateien lassen sich so auch Passwörter, Datenbanken oder interne Dokumente finden. Es ist allerdings zu beachten, dass der Zugriff auf diese Dateien potentiell strafbar ist.

Zum Schutz vor Datenlecks

Um als Firma oder Webseiten-Betreiber kein leichtes Opfer einer Datenpanne zu werden, sollte man daher beachten, keine Dateien mit sensiblen Informationen in seinem Webserver-Verzeichnis zu speichert. Das Aufspüren dieser Dateien ist für einen halbwegs versierten Angreifer ein Leichtes.

Sofern externe Speicherdienste wie Amazon S3 genutzt werden, sollten unbedingt die gesetzten Berechtigungen geprüft werden. Öffentliche Buckets sollten, sofern nicht unbedingt benötigt, zugriffsbeschränkt werden.

Beachtet man nun noch die regelmäßige Aktualisierung der Software auf den Webservern und sorgt für eine sichere Umgebung (Passwortschutz, Penetrationstests, etc.), ist man einen guten Schritt gegangen, um kein leichtes Opfer eines Datenlecks zu werden.

7. August 2018 @ 16:06

Ein Angriff auf die IT Infrastruktur von Unternehmen ist eine Unart unserer Zeit. Besonderse Risiken gehen Unternehmen ein, die BYOD oder COPE anbieten. Dabei stellt das Mobile Device Managemnt eine allgemein große Herausforderung (https://www.virtual-solution.com/mobile-device-management/). In Zeiten der Digitalisierung von Allen und Jedem ist trotz DSVGO Grund zur Sorge!