Betreiber öffentlich zugänglicher Telekommunikationsnetze und -dienste müssen sich an die Anforderungen des Telekommunikationsgesetzes (TKG) halten. Zwar gehören sie zu den Kritischen Infrastrukturen – genauer zum Sektor Informationstechnik (IT) und Telekommunikation (TK). Die im Gesetz über das Bundesamt für Sicherheit in der Informationstechnik (BSI-Gesetz, kurz BSIG) genannten Anforderungen sind für diese KRITIS-Anlagen jedoch nicht umzusetzen, sondern, mittels einer Ausnahmeregelung, die Vorgaben aus dem bereits erwähnten TKG.

Neues TKG seit Dezember 2021 in Kraft

Am 1. Dezember 2021 trat das neue TKG in Kraft. Die aktuell geltende Fassung des Gesetzes stärkt dabei vor allem die Rechte der Kunden gegenüber Anbietern von Telefon-, Internet- und Festnetzverträgen. Die Kunden erlangen u. a. weitergehende Rechte und Möglichkeiten, Verträge flexibel und kostengünstig zu wechseln sowie Entschädigungen und Minderungen bei Nicht-Leistung in Anspruch zu nehmen.

TKG-Regelungen bezogen auf die öffentliche Sicherheit sind in der geltenden Fassung des Gesetzes an einer neuen Stelle und zudem in differenzierterer Form vorzufinden. Die vom 22.06.2004 bis zum 30.11.2021 relevanten §§ 108-115 TKG aus Abschnitt 3 „Öffentliche Sicherheit“ des Teils 7 „Fernmeldegeheimnis, Datenschutz, Öffentliche Sicherheit“ entsprechen nun den §§ 164-190 TKG (Fassung vom 01.12.2021) aus Abschnitt 1 „Öffentliche Sicherheit“ des Teils 10 „Öffentliche Sicherheit und Notfallvorsorge“.

Sicherheitskatalog 2.0 weiterhin gültig

Betreiber von TK-Netzen und -Diensten müssen den Katalog von Sicherheitsanforderungen gemäß § 167 TKG umsetzen. Die Bundesnetzagentur (BNetzA) konkretisiert mit diesem Sicherheitskatalog im Einvernehmen mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) und dem Bundesbeauftragten für den Datenschutz und die Informationsfreiheit (BfDI) die Anforderungen an die Betreiber zum Schutz von TK-Diensten, -Anlagen und -Infrastrukturen.

Die Fassung des Kataloges von Sicherheitsanforderungen für das Betreiben von Telekommunikations- und Datenverarbeitungssystemen sowie für die Verarbeitung personenbezogener Daten mit der Version 2.0 vom 29.04.2020 ist auch für die aktuelle Fassung des TKG zu berücksichtigen.

Erstellung eines Sicherheitskonzeptes nach § 166 Abs. 1 TKG

Wer ein öffentliches TK-Netz betreibt, hat der BNetzA ein Sicherheitskonzept unverzüglich nach Aufnahme des Netzbetriebes vorzulegen. Wer öffentlich zugängliche TK-Dienste erbringt, kann von der BNetzA verpflichtet werden, ein Sicherheitskonzept vorzulegen.

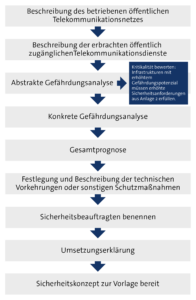

Die Erstellung eines Sicherheitskonzeptes nach § 166 Abs. 1 TKG orientiert sich grundlegend an der Vorgehensweise der nachstehenden Abbildung (vgl. BNetzA, Katalog von Sicherheitsanforderungen, Version 2.0, Seite 43):

Der erste Abschnitt des Sicherheitskonzeptes widmet sich einem deskriptiven Bericht (§ 166 Abs. 1 Nr. 3a TKG). Dieser soll eine inhaltliche Beschreibung der erbrachten öffentlich zugänglichen TK-Netze und/oder TK-Dienste enthalten, u. a. kann hier auch auf Verantwortlichkeiten und festgelegte Service Level Agreements (SLAs) verwiesen werden, welche die Verfügbarkeiten, die Störungsaufnahme, die Servicebereitschaft sowie Reaktions- und Entstörzeiten behandeln. Betreiber von TK-Netzen müssen zudem einen Netzstrukturplan vorweisen.

Darüber hinaus kann im ersten Abschnitt die schriftliche Benennung des Sicherheitsbeauftragten vorgenommen werden. Zusätzlich sollten mindestens ein Stellvertreter und ggf. ein Datenschutzbeauftragter (DSB) festgelegt und benannt sein.

Der zweite Abschnitt des Sicherheitskonzeptes befasst sich mit einer Gefährdungsanalyse (§ 166 Abs. 1 Nr. 3b TKG). In ihr sollen Gefährdungen aufgezeigt werden, die beim Betreiben eines TK-Netzes oder -Dienstes hervorgehen können. Eingangs sollte die Gefährdungsanalyse mit ihren einzelnen Bestandteilen erläutert werden, damit das zugrunde liegende Vorgehen nachvollzogen und zu einem späteren Zeitpunkt konsistent wiederholbar durchgeführt werden kann.

Im Vorfeld ist eine Einstufung der Kritikalität innerhalb einer abstrakten Gefährdungsanalyse vorzunehmen. Maßgeblich für die Bestimmung der Kritikalität ist die Bedeutung des zu schützenden TK-Netzes oder -Dienstes. Die folgenden drei Einstufungen sind möglich:

- Standardkritikalität: Alle öffentlichen TK-Netze und -Dienste.

Sicherheitsanforderungen dieser Art ergeben sich im Wesentlichen aus dem Hauptteil des Kataloges für Sicherheitsanforderungen der BNetzA. - Gehobene Kritikalität: Öffentliche TK-Netze und -Dienste, sofern sie für das Gemeinwohl eine größere Bedeutung haben.

Ein Anhaltspunkt für die Bestimmung der Bedeutung für das Gemeinwohl kann sich aus dem Post- und Telekommunikationssicherstellungsgesetz (PTSG) ergeben. Der Anwendungsbereich des Gesetzes knüpft in diesem Schutzzusammenhang an das Angebot von TK-Diensten für mehr als 100.000 Teilnehmer an. - Erhöhte Kritikalität: Öffentliche TK-Netze und -Dienste, sofern sie für das Gemeinwohl eine herausragende Bedeutung haben.

Hierzu zählen insbesondere öffentliche 5G-TK-Netze!

Mit einer konkreten Gefährdungsanalyse aller sicherheitsrelevanten Komponenten wird anschließend fortgefahren. Eine Strukturanalyse mit Schutzbedarfsfeststellungen, eine Analyse relevanter Gefährdungen, eine Risikoberechnung sowie -bewertung und letztendlich eine Risikobehandlung sollten inbegriffen sein. Sicherheitsrelevante Komponenten können alle (Teil-)Systeme oder Geschäftsprozesse mit Bezug zum Fernmeldegeheimnis, Datenschutz und zur Verfügbarkeit von TK-Netzen und -Diensten sein.

Beendet wird der zweite Abschnitt mit einer Gefährdungsanalyse des Gesamtsystems. Eine Gefährdungslage kann sich nicht nur isoliert aus gefährdeten betrieblichen Einzelkomponenten oder aus der abstrakten Zuordnung eines Netzes ergeben. Auch das Zusammenwirken verschiedener Teilprozesse kann bestimmte Gefährdungen auslösen und weitere Schutzmaßnahmen erfordern.

Im dritten Abschnitt des Sicherheitskonzeptes werden getroffene Schutzmaßnahmen (§ 166 Abs. 1 Nr. 3c TKG) thematisiert. Von Betreibern sind technische Vorkehrungen und sonstige Maßnahmen zu treffen,

- zum Schutz des Fernmeldegeheimnisses,

- zum Schutz personenbezogener Daten,

- zum Schutz gegen Störungen, die zu erheblichen Beeinträchtigungen von TK-Netzen und -Diensten führen, auch soweit sie durch äußere Angriffe und Einwirkungen von Katastrophen bedingt sein können, und

- zur Beherrschung der Risiken für die Sicherheit von TK-Netzen und -Diensten.

Insbesondere sind Maßnahmen zum Schutz von TK-Systemen und Datenverarbeitungssystemen gegen unerlaubte Zugriffe, Maßnahmen in Form von Verschlüsselung und Systeme zur Angriffserkennung zu vermerken. Zudem sollten bei der Maßnahmenplanung und -umsetzung der Stand der Technik sowie der Grundsatz der Verhältnismäßigkeit beachtet werden. Angemessen ist eine Vorkehrung oder Maßnahme dann, wenn der dafür erforderliche technische und wirtschaftliche Aufwand nicht unverhältnismäßig zur Bedeutung der zu schützenden TK-Netze oder -Dienste ist.

Getroffene Schutzmaßnahmen können im Zuge der konkreten Gefährdungsanalyse aufgenommen werden. Die getroffenen oder zu treffenden Schutzmaßnahmen sollten folgende Sicherheitsanforderungen berücksichtigen:

- Vorschläge der BNetzA des Kataloges von Sicherheitsanforderungen für das Betreiben von TK-Systemen und Datenverarbeitungssystemen sowie für die Verarbeitung von personenbezogen Daten in der Version 2.0 (siehe Seite 8-23).

Themen sind: Organisation; Sicherheit im Personalwesen; Sicherheit von Daten, Systemen und Einrichtungen; Betriebsführung; Störung und Sicherheitsvorfälle; Not- oder Ausfallmanagement; Überwachungs- und Testverfahren; Beurteilung der Sicherheitsmaßnahmen; Einhaltung gesetzlicher Anforderungen. - Falls anwendbar Anlage 1 mit Anforderungen an TK-Diensteanbieter mit IP-Infrastruktur.

- Falls anwendbar Anlage 2 mit zusätzlichen Sicherheitsanforderungen für öffentliche TK-Netze und -Dienste mit erhöhtem Gefährdungspotenzial.

Der vierte und letzte Abschnitt muss eine Umsetzungserklärung (§ 166 Abs. 3 TKG) bezogen auf das Sicherheitskonzept enthalten. Aus dieser soll hervorgehen, dass die aufgezeigten technischen Vorkehrungen und sonstigen Schutzmaßnahmen umgesetzt sind oder unverzüglich umgesetzt werden.

Unterstützung bei der Erstellung eines Sicherheitskonzeptes

Gerne unterstützen wir, die datenschutz nord Gruppe, Sie bei der Erstellung eines Sicherheitskonzeptes nach § 166 Abs. 1 TKG. Kontaktieren Sie uns für ein unverbindliches Angebot!

16. Juni 2022 @ 11:11

Sehr geehrte Damen und Herren,

sind die Vorschriften auch von Arbeitgebern gegenüber ihren Beschäftigen einzuhalten, wenn sie die private Nutzung der IT-Infrastruktur inkl. Telefon und mobile Endgeräte nicht verbieten?

Gelten sie dann als Betreiber öffentlich zugänglicher Telekommunikationsnetze und -dienste?

20. Juni 2022 @ 15:59

Hallo,

die Frage, ob ein Arbeitgeber, der seinen Mitarbeitern die private Nutzung der betrieblichen Kommunikationsmittel erlaubt, als Diensteanbieter dem Fernmeldegeheimnis unterfällt, ist ein seit Jahren geführter Streit. Weder der Gesetzgeber noch das Bundesarbeitsgericht haben bislang abschließend darüber entschieden. Allerdings gibt es gute Gründe anzunehmen, dass der Arbeitgeber eben kein Diensteanbieter ist (vgl. unseren Blogbeitrag https://www.datenschutz-notizen.de/arbeitgeber-ist-kein-diensteanbieter-im-sinne-des-tkg-wenn-die-private-internetnutzung-erlaubt-ist-3914254/).

Als Betreiber öffentlich zugänglicher Telekommunikationsnetze und -dienste gelten Arbeitgeber aber nie, denn dann müssten die diese von jederman und nicht nur von den Beschäftigten genutzt werden können.

Mit freundlichen Grüßen

Ihre Blogredaktion