Ransomware-Angriff! Das Wort dürfte jedem Mitglied der Leitungsebene sowie den IT-Verantwortlichen einer Organisation einen kalten Schauer den Rücken herunterlaufen lassen. Denn die Folgen eines Ransomware-Angriffs sind oftmals verheerend und können im schlimmsten Fall existenzbedrohend sein. Seit Jahresbeginn waren erneut zahlreiche Unternehmen und öffentliche Organisationen betroffen und hatten mit den gravierenden Folgen zu kämpfen. Jüngst ist hierbei auch die renommierte Lürssen-Werft in die Schlagzeilen gelangt, nachdem bekannt wurde, dass sie Opfer eines Ransomware-Angriffs wurde.

Dieser Blogbeitrag befasst sich mit den (typischen) Ursachen und Auswirkungen von Ransomware-Attacken sowie den Maßnahmen, die Verantwortliche unmittelbar nach Bekanntwerden des Vorfalls ergreifen sollten. Der Fokus liegt hierbei auf den datenschutzrechtlichen Aspekten sowie den weiteren Maßnahmen, die dazu beitragen können, die Krise zu bewältigen und das Risiko weiterer Vorfälle zu minimieren.

Ransomware, was ist das?

Sie kommen morgens ins Büro und können weder die mit dem elektronisch Schließsystem gesicherten Türen öffnen, noch die EDV-Systeme nutzen oder telefonieren? Dann ist Ihre Organisation höchstwahrscheinlich von einem Ransomware-Angriff betroffenen!

Ransomware (“Erpressungssoftware”) steht hierbei für bestimmte Schadprogramme (berühmte Beispiele sind Emotet oder WannaCry), die den Zugriff auf Daten und Systeme einschränken oder unterbinden, indem die erforderlichen Nutzerdaten durch die Angreifer*innen verschlüsselt werden. Für die Freigabe der Daten bzw. den erforderlichen Entschlüsselungsschlüssel verlangen die Angreifer*innen von ihren Opfern ein Lösegeld (englisch: Ransom).

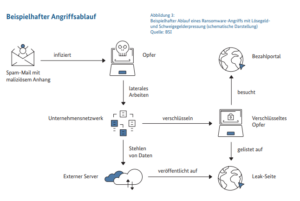

Quelle: Bericht zur Lage der IT-Sicherheit in Deutschland 2022 – BSI

Oftmals erbeuten die Angreifer*innen im Zusammenhang mit Phishing-Kampagnen (gefälschte E-Mail mit dem Ziel die Nutzer*innen zur Eingabe ihrer Daten zu bewegen) Nutzerdaten und Passwörter, um den Angriff vorzubereiten. Dies geschieht oftmals einige Zeit vor dem eigentlichen Ransomware-Angriff. Anschließend versuchen die Angreifer*innen mit weiteren Werkzeugen (z. B. Schadsoftware) und durch Nutzung von Schwachstellen in den Systemen, privilegierte Nutzeraccounts mit weitreichenden Berechtigungen (Admin Accounts) zu kompromittieren und auf (sensible) Daten der Organisation zuzugreifen und zu verschlüsseln. Um die betroffene Organisation daran zu hindern, mithilfe von Backups die Daten wiederherzustellen, werden durch die Angreifer*innen zuerst die Backups gelöscht oder verschlüsselt. Erst im Anschluss werden die Daten der Produktivsysteme verschlüsselt. Immer häufiger extrahieren die Angreifer*innen dabei große Datenmengen bzw. sensible Daten bevor sie die Verschlüsselung der Daten vornehmen und eine Erpressernachricht hinterlassen.

Quelle: Bericht zur Lage der IT-Sicherheit in Deutschland 2022 – BSI

Was ist zu tun?

Im Idealfall hat Ihre Organisation vorgesorgt und für derartige Szenarien einen Notfallplan entwickelt. In diesem Fall sollten die zuständigen Personen umgehend informiert werden und das Protokoll des Notfallplans befolgt werden. Die Realität, insbesondere im Mittelstand und bei öffentlichen Stellen, sieht allerdings oft ganz anders aus (wir berichteten). Nachfolgend werden daher verschiedene Maßnahmen beschrieben, die aus datenschutzrechtlicher Perspektive umgesetzt werden sollten und dazu führen können, den Schaden für die Organisation und die Betroffenen zu begrenzen.

1. Ruhe bewahren

IT-Verantwortliche (Informationssicherheitsbeauftragte, IT-Leiter, Geschäftsführung) unverzüglich hinzuziehen (sofern nicht bereits geschehen). Anschließend müssen die IT-Verantwortlichen analysieren, welche Systeme betroffen sind und entscheiden, ob ein unverzügliches Herunterfahren der betroffenen Systeme erforderlich wird. Gleiches gilt für betroffene Backupsysteme. Infizierte Geräte sollten umgehend vom Netz getrennt werden, um eine weitere Infektion und Verschlüsselung zu verhindern. Von einer Anmeldung mit privilegierten Nutzerkonten (Administrator Accounts) auf einem potenziell infizierten System ist dringend abzuraten!

2. Arbeitsfähigkeit wiederherstellen

Die schnellstmögliche Wiederherstellung der Arbeitsfähigkeit sowie der verschlüsselten Datensätze stellt das primäre Ziel dar. Hierfür wird es zunächst wichtig werden, zu analysieren, inwieweit auf noch bestehende Backups zurückgegriffen werden kann, die Entschlüsselung über alternative Methoden möglich ist oder eine gänzlich neue IT-Infrastruktur aufgebaut werden muss. Oftmals kann aufgrund mangelnder Kapazitäten und Know-how die forensische Analyse und ggf. der Aufbau einer neuen Infrastruktur nicht durch die eigene IT-Abteilung vorgenommen werden, sodass externe Spezialisten hinzuziehen sind.

3. Datenschutzbeauftragten informieren

Sofern ein Datenschutzbeauftragter bestellt ist, sollte dieser umgehend über den Vorfall in Kenntnis gesetzt werden. Im Regelfall liegt aufgrund des Ransomware-Angriffs eine Datenschutzverletzung vor, die zu Risiken für die betroffenen Personen führt und gemäß Art. 33 DSGVO binnen 72 Stunden der zuständigen Aufsichtsbehörde gemeldet werden muss. Dies ist aber stets abhängig vom konkreten Einzelfall und sollte daher vom Datenschutzbeauftragten beurteilt werden. Eine verspätete Meldung kann drastische Folgen nach sich ziehen, sodass eine frühzeitige Einbindung des Datenschutzbeauftragten äußerst wichtig ist. Dies zeigt auch das kürzlich bekannt gewordene Bußgeld aus Norwegen von knapp 220.000 € (wir berichteten zum Thema außerdem hier). Zudem ist zu prüfen, ob durch den Ransomware-Angriff auch ein hohes Risiko für die betroffenen Personen anzunehmen ist. In diesem Fall bedarf es zusätzlich zur Meldung an die zuständige Aufsichtsbehörde einer Benachrichtigung der betroffenen Personen.

4. Krisenstab bilden

Ein Krisenstab mit geeigneter Besetzung sollte gebildet werden und die Koordinierung des gesamten Krisenmanagements übernehmen. Alternative Kommunikationskanäle müssen geschaffen werden, sofern die gesamte Kommunikationsstruktur von dem Ransomeware-Angriff betroffen ist. Ein Rückgriff auf private Telefonnummern und private E-Mail-Adressen ist zu vermeiden, da hiermit regelmäßig weitere Datenschutzverstöße einhergehen. Wichtig ist hierbei auch, den Datenschutzbeauftragten stets unverzüglich über relevante neue Erkenntnisse zu informieren, da hieraus eine erhebliche Veränderung der datenschutzrechtlichen Risikobeurteilung oder die Erforderlichkeit von Nachmeldungen an die zuständige Aufsichtsbehörde resultieren können. Außerdem sollte der Datenschutzbeauftragte in die Planung der alternativen Kommunikationsstruktur eingebunden werden.

5. Kommunikationsstrategie entwickeln

Entwickeln Sie eine klare und konsistente Kommunikationsstrategie für die Kommunikation innerhalb der Organisation und nach außen. Dies ist extrem wichtig für den professionellen Umgang mit dem Vorfall. Sofern die erforderlichen Ressourcen hierfür nicht vorhanden sind, sollte externe Unterstützung in Betracht gezogen werden. Dies gilt insbesondere dann, wenn eine öffentliche Bekanntmachung gemäß Art. 34 Abs. 3 lit. c DSGVO erforderlich wird.

6. Anzeige erstatten

Ein Ransomware-Angriff ist eine Straftat (insbesondere §§ 202a-d 203, 303a-b, 206 StGB, § 42 BDSG, § 23 GeschGehG). Es empfiehlt sich dementsprechend umgehend Anzeige zu erstatten. Die zuständigen Ermittlungsbehörden können hierbei wertvolle Beiträge bei der Aufklärung des Angriffs bzw. dem üblichen Vorgehen der Täter*innen liefern. Ist die Angreifergruppe bereits bekannt, übernehmen die Ermittlungsbehörden oftmals auch das Screening des Darknets auf mögliche Datenleaks. Informationen zu den Zentralen Ansprechstellen Cybercrime (ZAC) der Polizeien finden sich hier.

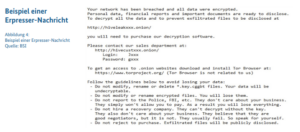

7. Nicht auf Forderungen eingehen

Sofern ein Erpresserschreiben gefunden wird, muss die Leitungsebene der Organisation entscheiden, wie sie mit der Forderung umgeht. Ermittlungsbehörden raten jedoch regelmäßig davon ab, auf die Forderung einzugehen, da keinerlei Gewähr für die Entschlüsselung gegeben ist und das Risiko von Backdoors immanent bleibt. Drohen die Angreifer*innen auch mit der Veröffentlichung von Daten, sind ein systematisches und regelgeleitetes Monitoring der Datenflüsse erforderlich. So lässt sich der Abfluss ungewöhnlich hoher Datenmengen erkennen und gegebenenfalls unterbinden. Zudem sollte das Darknet regelmäßig (ggf. mit Unterstützung der Ermittlungsbehörde) gescannt werden, um Datenleaks zeitnah zu erkennen.

8. Alles dokumentieren

Das Vorgehen im Zusammenhang mit der Analyse des Ransomware-Angriffs sowie die ergriffenen Maßnahmen sollten stets gut nachvollziehbar und in chronologischer Reihenfolge dokumentiert werden, um entsprechend auf Rückfragen von Seiten der Aufsichtsbehörde reagieren zu können (Art. 33 Abs. 5 DSGVO).

Weitergehende Informationen zu den wichtigsten Ad-hoc Maßnahmen finden sich außerdem auf den Webseiten des Bundesamts für Informationssicherheit (u. a. hier) sowie der Webseiten des Bundeskriminalamts (u. a. hier).

Wie kann man das Risiko von Ransomware-Angriffen reduzieren?

Zu 100% verhindern können wird man Cyberangriffe und im speziellen Ransomware-Angriffe wohl nie, es sei denn, man holt die Schreibmaschine aus dem Schrank, versendet ausschließlich Briefe und legt alle Unterlagen wieder in dicken Aktenordnern ab. In der heutigen Zeit undenkbar! Die Digitalisierung ist schlichtweg nicht mehr aus unserem Leben und den Prozessen des beruflichen und privaten Alltags wegzudenken.

Da sich Ransomware-Angriffe nicht verhindern lassen, sollten sich Unternehmen, Organisationen und öffentliche Stellen daher gezielt mit dem Thema Cybersicherheit auseinandersetzen und darauf fokussieren, Maßnahmen umzusetzen, die das Risiko eines erfolgreichen Ransomware-Angriffs erheblich reduzieren. Nachfolgend werden einige Maßnahmen aufgezeigt, die dabei unterstützen, erfolgreichen Ransomware-Angriffen vorzubeugen bzw. eintretende Schäden möglichst zu begrenzen.

1. Awareness is key!

Einer der zentralsten Bausteine zur Verhinderung von erfolgreichen Ransomware-Angriffen ist neben der Implementierung geeigneter Spam- und Virenfilter die Awareness der eigenen Beschäftigten. Umso besser die Beschäftigten über aktuelle Phishingmethoden und Taktiken des Social Engineerings informiert werden und im Umgang mit verdächtigen E-Mails, SMS und Anrufen geschult sind, desto geringer ist die Wahrscheinlichkeit, dass Kriminelle auf diese Weise (unbemerkt) Nutzerdaten erbeuten und diese für die Vorbereitung von Ransomware-Angriffen verwenden. Eine bewährte Methode zur interaktiven Schulung einer Vielzahl von Nutzer*innen sind eLearnings. Auch wir bieten eLearning-Kurse zu den Themen Ransomware, Phishing und Social Engineering an. Schauen Sie sich bei Interesse gerne auf unserer Website um oder kommen direkt auf uns zu.

2. Extern erreichbare Systeme reduzieren!

Zusätzlich zur Sensibilisierung der Beschäftigten sollten extern erreichbare Systeme auf das erforderliche Minimum reduziert werden, um eine Übersicht und Steuerbarkeit dieser Systeme gewährleisten zu können. Remote-Zugänge sollten stets durch eine Multi-Faktor-Authentisierung geschützt sein und die extern erreichbaren Systeme regelmäßigen durch Penetrationstests geprüft werden. Hilfreich ist in diesem Zusammenhang auch die Implementierung eines Frühwarnsystems zur schnellen Identifikation verdächtiger Aktivitäten.

3. Sicherheitsupdates umgehend installieren!

Ein aktives Schwachstellenmanagement und das unverzügliche Einspielen von sicherheitskritischen Updates und Patches ist essenziell, um bestehende Sicherheitslücken umgehend zu schließen bevor Angreifer*innen diese ausnutzen können. Erforderlich ist es in diesem Zusammenhang, die hierfür erforderlichen technischen Voraussetzungen und personellen Ressourcen zu gewährleisten.

4. Backupstrategie entwickeln!

Um im Falle eines erfolgreichen Ransomware-Angriffs die Daten eines Produktivsystems wiederherstellen zu können, ist es wichtig, eine geeignete Backup-Strategie zu etablieren und die Backups durch geeignete Maßnahmen vor einer Kompromittierung zu schützen. Die Funktionsfähigkeit der Backups muss zudem regelmäßig geprüft werden, um bei Bedarf entsprechend nachbessern zu können.

5. Sichere Passwörter, Minimierung der Admin Accounts!

Neben einer geeigneten Backup-Strategie können eine sachgerechte Segmentierung der IT-Netze und eine restriktive Vergabe von Administrationsrechten dabei helfen, das Ausmaß der Schäden bei erfolgreichen Ransomware-Angriffen zu begrenzen. Hinreichend komplexe Passwörter sollten durch eine Passwortrichtlinie technisch erzwungen werden und stets dem Stand der Technik entsprechen. Zusätzlich sollte für privilegierte Nutzeraccounts und kritische Systeme eine Multi-Faktor-Authentisierung standardmäßig umgesetzt werden. Letztlich lassen sich zwar auch komplexere Passwörter mittels Brute-Force-Attacken knacken, dies dauert aber selbst mit hoher Rechenkapazität (noch) deutlich länger als bei Trivialpasswörtern. Der hierdurch gewonnene zeitliche Vorsprung kann im Falle eines erkannten Cyberangriffs jedoch von erheblicher Bedeutung sein, da die IT-Verantwortlichen hierdurch die Chance erhalten rechtzeitig zu reagieren, um die Kompromittierung privilegierter Nutzeraccounts zu verhindern.

6. Seien Sie vorbereitet!

Damit im Falle eines Ransomware-Angriffs schnell die richtigen Entscheidungen getroffen werden können und die zentralen Einheiten Ihrer Organisation koordiniert und zielgerichtet vorgehen, kommt der Etablierung eines Notfallmanagements und eines Notfallplans erhebliche Bedeutung zu. Als Leitlinie für das Notfallmanagement kann der BSI Standard 100-4 herangezogen werden (hier abrufbar).

Detaillierte Informationen zu weiteren präventiven Maßnahmen können Sie auch dem „Maßnahmenkatalog Ransomware“ des BSI entnehmen (hier abrufbar).

Ausblick

In einem der folgenden Beiträge beschäftigen wir uns mit den datenschutzrechtlichen Konsequenzen und Auswirkungen, wenn es im Zusammenhang mit Ransomware-Angriffen nachweislich auch zum Abfluss von Daten gekommen ist und Angreifer*innen diese im Darknet veröffentlichen.

Weitere Beiträge aus dieser Blogreihe finden Sie hier:

- Horrorszenario Cyberangriff

- DoS- und DDoS-Angriffe als Datenpanne

- Ransomware-Angriff: Alles verschlüsselt! Was nun?